其实这个漏洞是去年发现的,EETOP和高通沟通后得知这个漏洞在去年10月已经提供安全补丁修复!大家可以放心使用!

据NCC Group报告,在去年发现该漏洞后,高通已于2018年10月通知了客户,并向厂商提供了安全补丁,双方按照行业惯例,协商于今年4月对此进行了披露。

该漏洞需要获取内核权限才能发起攻击,也就是说,该漏洞能够被利用的前提是终端已经被深度入侵。如用户已经在厂商提供软件补丁后进行了更新,则意味该软件漏洞已得到修复。

与行业安全研究机构合作及时发现软件漏洞并提供安全补丁是行业常规做法。对于终端用户而言,在运营商或终端厂商提供软件补丁后对终端及时进行更新,以及仅从安全的应用商店下载应用等做法,均可以确保终端的安全性。

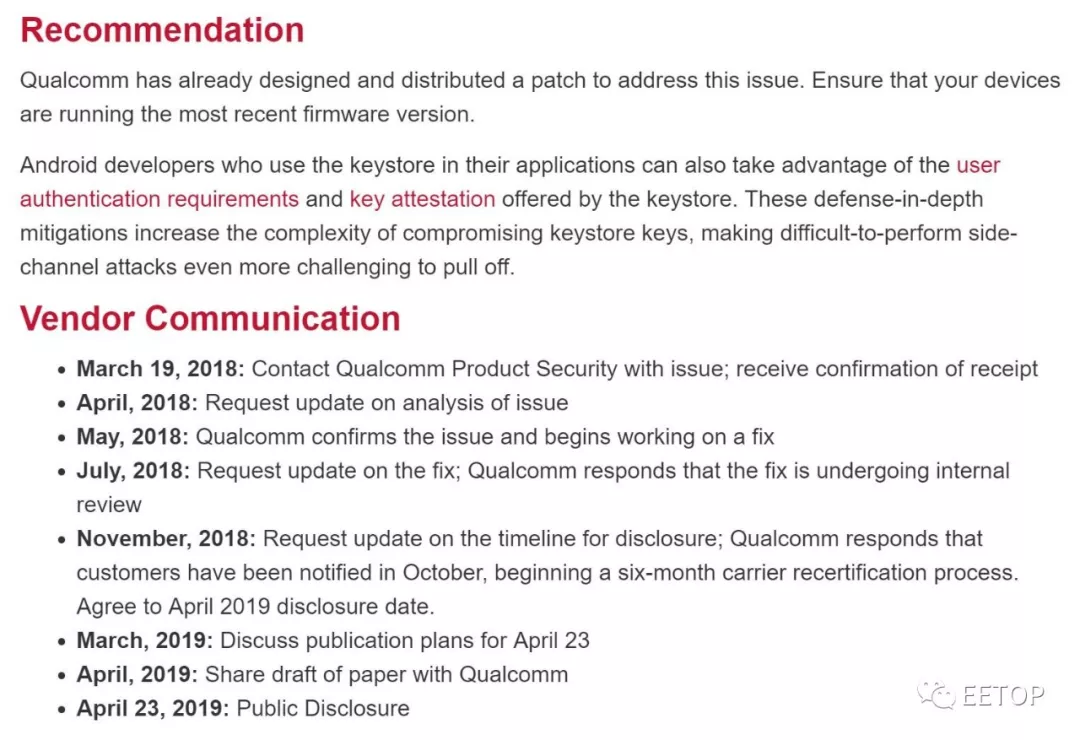

以下是nccgroup网站关于此漏洞从发现到修复的时间表:

2018年3月19日:发现漏洞,联系高通产品安全部门2018年4月:请求更新问题分析

2018年5月: 高通确认了这个问题,并开始着手修复

2018年7月:要求更新修复;高通回应修复正在进行内部审查

2018年11月:要求更新披露时间表; 高通回应已于10月向客户通知,开始为期6个月的运营商重新认证流程。同意2019年4月披露日期。

2019年4月:对外信息披露

附:漏洞详解(EETOP根据ncc内容编译)

摘要

侧通道攻击可以从某些版本的高通安全密钥库中提取私钥。最近的Android设备包括一个硬件支持的密钥库,开发人员可以使用它来保护其加密密钥的安全硬件。在某些设备上,高通基于TrustZone的密钥库通过分支预测器和内存缓存泄漏敏感信息,从而能够恢复224和256位ECDSA密钥。我们通过从Nexus 5X上的硬件支持的密钥库中提取ECDSA P-256私钥来证明这一点。

碰撞

可以从硬件支持的密钥库中提取某些ECDSA密钥。这可能会影响在对特定设备上的用户进行身份验证时依赖于密钥库的提取防护的应用程序开发人员。

细节

高通公司的ECDSA实施将敏感数据从安全世界泄漏到正常世界,从而实现私钥的恢复。这应该是不可能的,因为硬件支持的密钥库应该阻止任何类型的密钥提取,即使对于完全破坏了Android OS的攻击者也是如此。

硬件支持的密钥库通常依赖ARM TrustZone来实现这些保护。TrustZone将许多手机和嵌入式设备上的执行分为安全世界和普通世界; 高度敏感的数据和代码可以置于安全领域的可信执行环境(TEE)中,其他所有内容(如Android OS)都可以在正常的环境中运行。即使攻击者利用了正常的世界,秘密在安全的世界中仍然是安全的。

然而,这两个世界通常共享相同的微体系结构,使得侧通道攻击成为可能。我们之前曾讨论过如何在34C3上对TrustZone TEE进行侧通道攻击,并发布了Cachegrab,这是一种针对这些攻击的开源工具。这些攻击针对内存缓存和分支预测器,它们以比以前的方法更高的时间分辨率,空间分辨率和更低的噪声显示控制流和数据流信息。

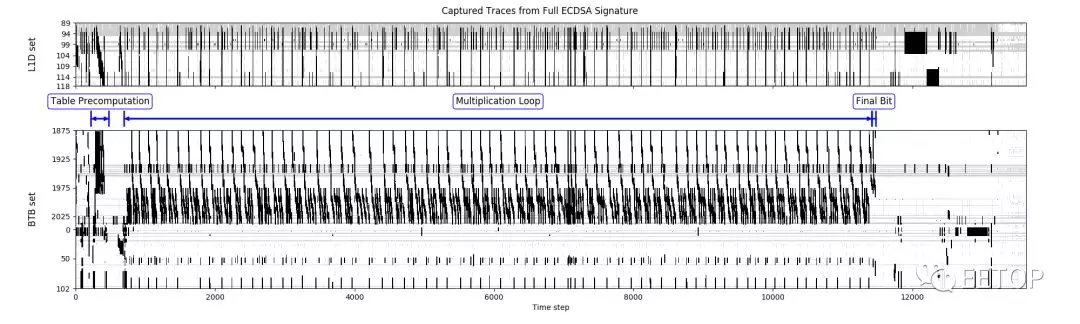

这些技术可用于在QSEE(高通公司的TEE实施)中利用ECDSA签名。使用Cachegrab,我们可以捕获侧通道数据,揭示高通公司ECDSA实施的整体结构。

大多数ECDSA签名用于处理每个签名随机数的乘法循环。如果攻击者只能恢复有关此随机数的一些信息,他们可以使用现有的分析技术来恢复完整的私钥,并成功从设备中提取私钥。

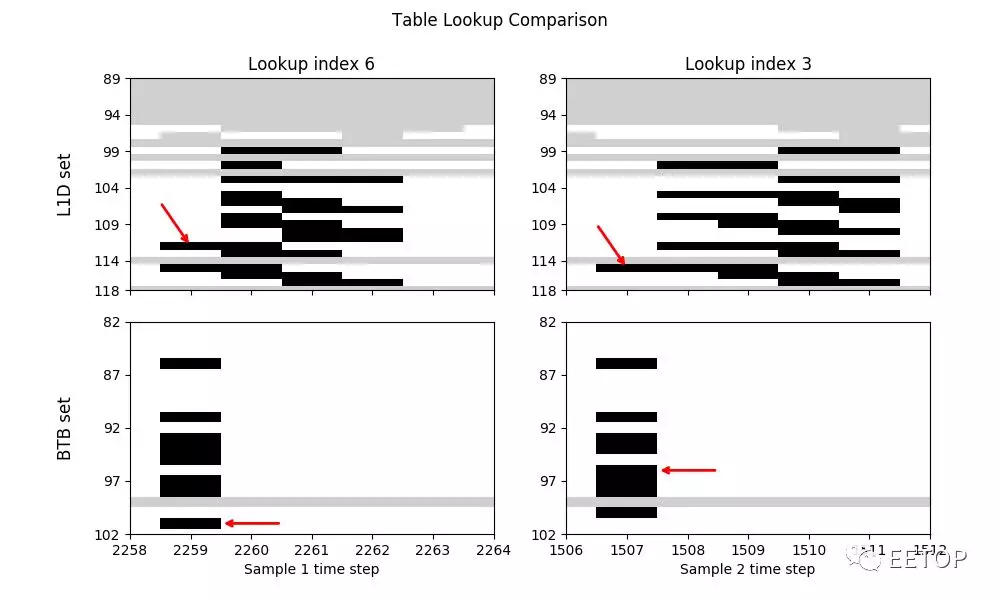

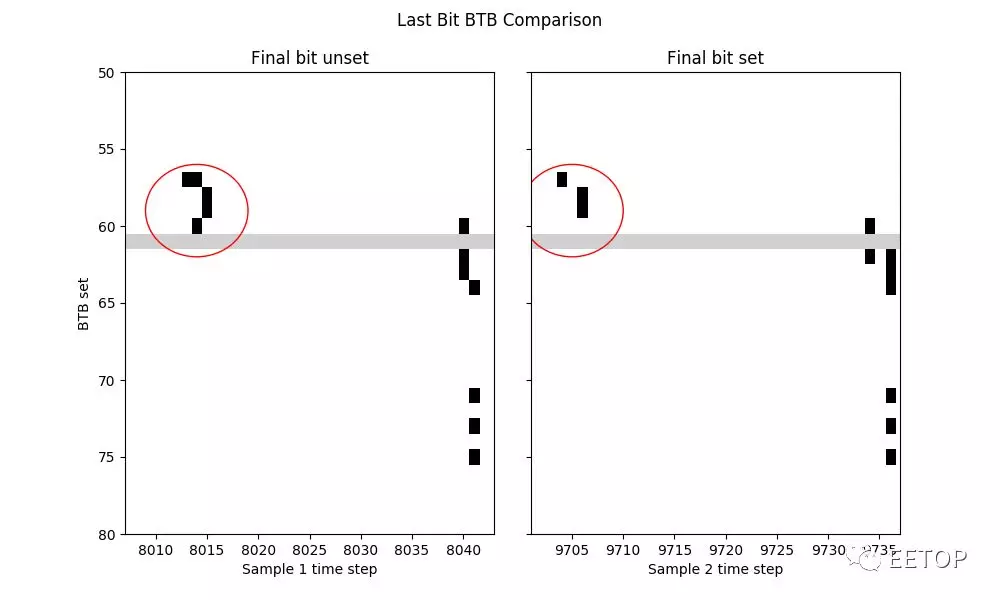

我们在乘法算法中发现了两个位置泄漏有关nonce的信息。第一个位置是表查找操作,第二个位置是基于随机数的最后一位的条件减法。这两个位置都包含对抗侧通道攻击的对策,但由于我们的微架构攻击的空间和时间分辨率,可以克服这些对策并区分一些nonce。

这几个位足以恢复256位ECDSA密钥。为了证明这是一个可行的攻击,我们演示了对Nexus 5X硬件支持的密钥库中未知P-256密钥的完全利用。。。

更多说明请关注EETOP公众号,后台输入“漏洞”,下载关于此漏洞的相关论文